20 039 läst · 115 svar

20k läst

115 svar

Dragtråd i 70 meter fiberkanalisation

Blankettskiffer är i princip det enda skiffer jag litar på, men även här får man vara försiktig. Någon inkarnation av NSA lär ha läst in alla världens tryckta publikationer för att kunna knäcka bokskiffer. Om det är sant vet jag inte, men det skulle inte förvåna.lars_stefan_axelsson skrev:

Nu har ju i princip varenda federal polis (typ DEA) i USA Top Secret clearance, så det finns ju ingen anledning att lägga för mycket krut på material på den nivån. Dessutom avklassificeras det mesta efter 25 år. Säkerheten ligger nog på den nivån även utan specialhårdvara.Sedan så håller sig naturligtvis dessa organisationer med sina egna algoritmer, de har t ex mycket längre nycklar än vad som är brukligt civilt, helt enkelt på att det ställs andra krav på "forward secrecy" på militära topphemligheter än vad vi är villiga att betala för civilt (i termer av körtid etc.) De tar också mycket höjd för eventuella framtida förbättringar, något som naturligtvis är svårt att sia om. MEN, jag vågar påstå att även de öppna algoritmerna idag är goda nog. För att citera USAs myndigheter själva (NSA är den myndighet med övergripande ansvar för detta skydd):

"The design and strength of all key lengths of the AES algorithm (i.e., 128, 192 and 256) are sufficient to protect classified information up to the SECRET level. TOP SECRET information will require use of either the 192 or 256 key lengths. The implementation of AES in products intended to protect national security systems and/or information must be reviewed and certified by NSA prior to their acquisition and use.[SUP][11][/SUP] "

Jag skulle nog vilja hävda det direkt motsatta. Dvs att det är fullständigt uteslutet att NSA skulle bidra till att standardisera krypton som dom inte själva kan knäcka.NSA har ju som sagt inte bara ansvaret för att knäcka andras hemligheter, men även skydda USAs. Nu kan man naturligtvis gå bort sig i konspirationsteorier om att man ändå skulle tillåta krypton med svagheter, men det är ju i så fall en oerhört riskabel strategi. De jag träffat vid NSA har i alla fall öppet inga illusioner om att motståndaren (framförallt Ryssland/Kina) skulle vara så mycket dummare att man skulle våga sig på något sådant. Dvs att tillåta USAs hemligheter att skyddas av ett krypto med en känd (men hemlighållen) bakdörr.

Just detta med nyckellängden är intressant. Det skulle knappast innebära någon oöverstigelig börda att använda längre nycklar. Så varför gör man inte det? Antagligen för att det skulle göra knäckning avsevärt svårare. Vi kan se hur nyckellängderna sakta kryper upp, men det kan knappast bero på att vi ligger på gränsen av vad moderna datorer klarar att kryptera/dekryptera, snarare på gränsen av vad man klarar att knäcka.Så jag har svårt att tro att man å andra sidan skulle lida någon verklig risk att någon (NSA inkluderade) skulle kunna knäcka ens kommunikation om man använder dessa algoritmer på rätt sätt om USA själva är av åsikten att de är OK för TOP SECRET kommunikation. Även 128 bitar är OK inom överskådlig framtid, men det räcker eventuellt inte om vi är mycket pessimistiska, har en mycket väl utrustad angripare och vi vill vara säkra på att det skall vara hemligt i 50 år eller mer. (Och om vi skulle vara det så är det bara att öka nyckellängden).

Ja, den saken är då helt säker.

Jo, jag har allt tänkt på det, men dom har just gjort klart ett jobb här åt föreningen och återkommer nog inte förrän nästa år.Pingvinpalatset skrev:

Mikrovågslänken ligger på köksbordet.

ALLA krypton med känd algoritm är ju knäckbara med brute force. Det är ju bara att prova sig igenom alla möjliga nycklar.

Det kryptering bygger på är att det ska finnas så många möjliga nycklar att det inte är praktiskt genomförbart, det tar helt enkelt för lång tid.

Att man inte använder längre nycklar beror ju på att även den egna krypteringen och dekrypteringen påverkas av nyckellängden. Och nycklarna ska ju distribueras, större nycklar tar mer plats. Om du har en "nyckelring" i din dator så blir den dubbelt så stor om alla nycklar ska vara dubbelt så långa. Och antagligen tar kryptering och dekryptering 4 gånger så lång tid med en dubbelt så lång nyckel. Visst, 400 ms istället för 100 ms är inget problem, men 4 sekunder istället för 1 sekund?

Det kryptering bygger på är att det ska finnas så många möjliga nycklar att det inte är praktiskt genomförbart, det tar helt enkelt för lång tid.

Att man inte använder längre nycklar beror ju på att även den egna krypteringen och dekrypteringen påverkas av nyckellängden. Och nycklarna ska ju distribueras, större nycklar tar mer plats. Om du har en "nyckelring" i din dator så blir den dubbelt så stor om alla nycklar ska vara dubbelt så långa. Och antagligen tar kryptering och dekryptering 4 gånger så lång tid med en dubbelt så lång nyckel. Visst, 400 ms istället för 100 ms är inget problem, men 4 sekunder istället för 1 sekund?

Redigerat:

Besserwisser

· Västra Götalands

· 9 834 inlägg

Mitt sista inlägg i debatten.mycke_nu skrev:

På sjuttiotalet så ansåg amerikanska myndigheter att man behövde ett standardkrypto för att exv. skydda banköverföringar och en konstruktion (Lucifer) från ett team vid IBM vann. MEN, här kommer det intressanta. IBMs konstruktion (som är ett sk Feistelkrypto) bygger på olika typer av permutationer och substitutioner. Dessa substitutioner görs av så kallade S-boxar som har en fix uppbyggnad. Efter (vet vi idag) konsultationer med NSA så ändrades substitionsfunktionerna på ett sätt som ingen kunde se någon direkt mening med. Samtidigt (efter tryck från NSA) så minskades nyckellängden från 128 bitar till 56 (en kompromiss, NSA ville ha 48 bitar).

Fram till nittotalet så var många skeptiska till varför S-boxarna ändrats; den främsta oron var att NSA hade infört en bakdörr så att de kunde knäcka DES, men ingen annan. DOCK visade det sig att så inte var fallet. På nittotalets början så upptäcktes differentiell kryptoanalys (senare även linjär) och det visade sig då att S-boxarna i DES var maximalt motståndskraftiga mot linjär kryptoanalys. Senare så fick vi veta att forskarna vid IBM upptäckt metoden redan 1974 men blivit ombedda av NSA att inte publicera den. Vi har naturligtvis inte hittat några ytterligare backdörrar, det finns helt enkelt inte plats för några. Så i det här fallet, fast det inte ens var "top secret" nivå på datat som skulle skyddas så *hjälpte* NSAs inblandning. Så man har historiskt visat viljan att standardisera krypton som man inte kunde knäcka. Att nyckellängden är för kort är en känd storhet och alltså inget man försökt hemlighålla.

Vi vet nu iofs pga av Snowden att NSA försökt införa en bakdörr i standardiseringen av en annan typ av krypto (som har med nyckelöverföring/öppennyckelkrypto att göra, s.k. eliptiska kurvor). MEN, det var i stort sett ingen som gick på det, och detta krypto har aldrig används, eftersom det bryter mot en "regel" för hur man konstruerar krypto idag, nämligen "no magic numbers". Dessa står ut ganska tydligt, och innan Snowden bekräftade det, så var alla ganska fullt på det klara med att dessa två "magiska tal" som fanns i standarden var av en sådan karraktär att NSA mha brute force skulle kunnat söka igenom en hel hashrymd för att kunna ta fram dem. Så ingen litade egentligen på dem. "Regeln" idag är att om man behöver en konstant, även en stor sådan, så använder man ett känt tal, jmf. Bruce Schneiers "Blowfish" som använder de första decimalerna på Pi. ('e' har också använts).

Så summa summarum. Vi vet historiskt att man gjort det man skall, nämligen hjälpt till att skydda USAs data, även, eller kanske framförallt när det rör sig om civila data med ett aggregerat stort värde (underättelsetjänsterna sysslar ju främst med industrispionage idag), och när de försökt införa backdörrar så har detta inte gått eftersom det blir för uppenbart. Och dessutom lätt fixat i efterhand.

Sedan så är man som sagt förtjust i att minska nyckellängder så att man kan använda sin stora budget till att köpa fler datorer än alla andra och därför bli bättre på "brute force", men det följer kända lagar (bla fysikens) och är lätt att skydda sig mot om man får välja krypto och nyckellängd själv. NSA är en dj-ligt stor myrstack, inte tu tal om den saken, men de enskilda myrorna som bestämmer är inte smartare och har inte tillgång till matematiska verktyg som är helt okända civilt. Det är de smarta pengarna.

P.S. Och man får inte nämna bok och blankettchiffer i samma mening.

Besserwisser

· Västra Götalands

· 9 834 inlägg

Vad gäller DES. Precis. Men det var som sagt ganska uppenbart för alla inblandade. De första öppna artiklarna som räknade på hur mycket pengar som behövdes för en viss knäckningstid dök upp redan på sjuttiotalet. Hellman och Diffie gissade $20 miljoner för rimliga tider redan 1976. Väl inom NSAs förmodade budget. Så det låg inga mörka hemligheter bakom det. EFF bygde fö en DES-kracker i hårdvara 1988 för $250 000 som knäckte en given nyckel på 56 timmar och vann $10 000 i pris från RSA för besväret, ingen vidare ROI, men va f-n!Nerre skrev:

Det där är i alla fall det sämsta argumentet av alla tänkbara.Nerre skrev:Att man inte använder längre nycklar beror ju på att även den egna krypteringen och dekrypteringen påverkas av nyckellängden. Och nycklarna ska ju distribueras, större nycklar tar mer plats. Om du har en "nyckelring" i din dator så blir den dubbelt så stor om alla nycklar ska vara dubbelt så långa. Och antagligen tar kryptering och dekryptering 4 gånger så lång tid med en dubbelt så lång nyckel. Visst, 400 ms istället för 100 ms är inget problem, men 4 sekunder istället för 1 sekund?

Ingen skulle ha plats med nycklar på 2 kbit på sin 1 TB HD, eller jag kan inte vänta 2 sekunder i utbyte mot att mina data är absolut säkra?

Nu kan jag ju längre med rent samvete inte skjuta ner dina argument.. vi får väl lägga ner då.lars_stefan_axelsson skrev:

Ge mej bara ett krypto med nycklar runt 10 000 bitar så är jag nöjd.

Mikrovågslänken är för övrigt uppe och snurrar. 300 Mbit/s över 100 m LOS och sedan genom en OSB-skiva.

Krypteringen är avslagen.

Fast för säkerhets skull är inte länken ansluten till något.

Vänta 2 sekunder för varje https-anrop? Det skulle väl ta ett par minuter att ladda Aftonbladets hemsida.mycke_nu skrev:

Har du 1 TB HD i mobilen?

Besserwisser

· Västra Götalands

· 9 834 inlägg

Ja, OK, säger du det, så kan jag ju fortsätta...mycke_nu skrev:Nu kan jag ju längre med rent samvete inte skjuta ner dina argument.. vi får väl lägga ner då.

Ge mej bara ett krypto med nycklar runt 10 000 bitar så är jag nöjd.

Mikrovågslänken är för övrigt uppe och snurrar. 300 Mbit/s över 100 m LOS och sedan genom en OSB-skiva.

Krypteringen är avslagen.

Fast för säkerhets skull är inte länken ansluten till något.

Så en 256-bitars nyckel räcker nog inom överskådlig framtid om inte mycket stora quant-datorer är möjliga och om Shor's algoritm fungerar (mycket stora "om"). I så fall så minskar nyckellängden till motsvarande 128 bitar.

Notera att även NSAs egen "Suite B" nöjer sig med 256-bitars symmetrisk nyckellängd. (De 384 du nämnde tidigare är för öppen-nyckelkryptering med nycklar baserade på eliptiska kurvor, en helt annat grej).

För den som vill leka mer så kolla http://www.keylength.com/en . Där kan man bla göra om Arjen Lenstras et.al. beräkningar från 2000 med vilka värden man tror datorer osv. kommer att förbättras. (Med default värden så räcker 156-bitar till 2245). Siten har även rekommendationer från de viktigaste standarderna.

I vilket fall, kul med länken. Rapportera gärna tillbaka när du kört en stund; påverkar regn osv? Mina fd kollegor hade dock kommit ut med slägga när de hört att du satt ena antennen *bakom* en vägg...

Haha, har flyttat klientantennen till utsidan nu. Kom några små träd ivägen istället så nästa steg blir att flytta APn en meter i sidled.

Stationerna har en synnerligen omfattande och kompetent mjukvara. Proffsprylar till konsumentpris, helt enkelt.

Synnerligen prisvärt måste jag säga även om morgonen var fylld av några timmars frustrerande trial and terror innan det funkade.

Inloggade ser högupplösta bilder

Logga in

Skapa konto

Gratis och tar endast 30 sekunder

Stationerna har en synnerligen omfattande och kompetent mjukvara. Proffsprylar till konsumentpris, helt enkelt.

Synnerligen prisvärt måste jag säga även om morgonen var fylld av några timmars frustrerande trial and terror innan det funkade.

Riktade om länken lite så nu pekar den mot Gdansk istället för mot grannarna.  Får väl bara se upp när Orion ligger här utanför i skvalpet nästa gång..

Får väl bara se upp när Orion ligger här utanför i skvalpet nästa gång..

En gång i tiden tyckte för övrigt ryssarna att länkarna här på Gotland var väldigt intressanta och brukade lägga sina "trålare" i utbredningsvägarna för att lyssna. Dom lär även ha injicerat signaler för att se vad som hände vilket bland annat medförde att fyrarna tändes och släcktes hej vilt.

En gång i tiden tyckte för övrigt ryssarna att länkarna här på Gotland var väldigt intressanta och brukade lägga sina "trålare" i utbredningsvägarna för att lyssna. Dom lär även ha injicerat signaler för att se vad som hände vilket bland annat medförde att fyrarna tändes och släcktes hej vilt.

Mmm, AirOS är ganska trevligt, brandväggsfunktionen är dock lite onödigt krånglig, kanske är det någon som vill göra så detaljerade inställningar, men man kunde åtminstone fixat lite högre användbarhet.

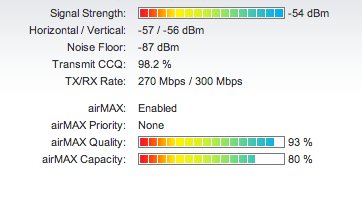

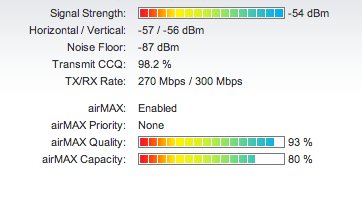

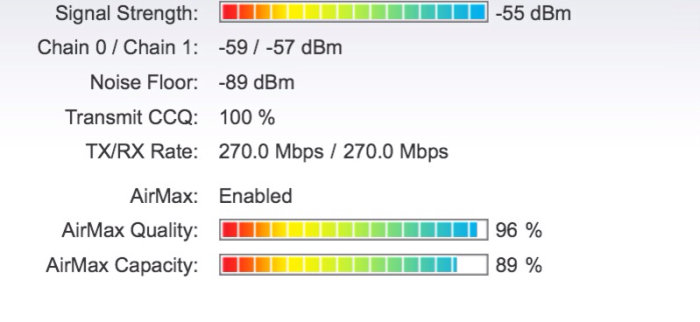

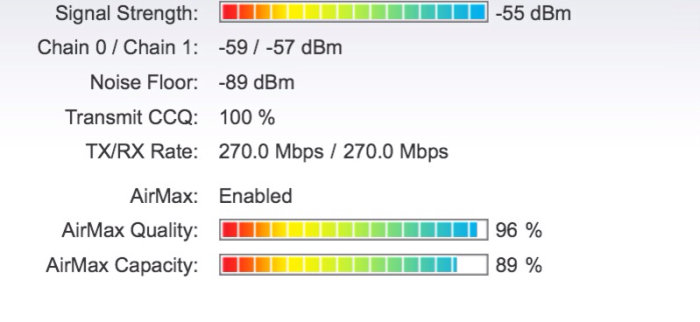

Med mina Nanobridge M5 (liten parabol) och 150-200 m NLOS + såpass många träd (om än utan löv just nu) att jag inte ser var andra parabolen sitter när jag syftar får jag följande enligt AirOS

Helt ok tycker jag, dessa produkter har Ubi lyckats med.

/U

Med mina Nanobridge M5 (liten parabol) och 150-200 m NLOS + såpass många träd (om än utan löv just nu) att jag inte ser var andra parabolen sitter när jag syftar får jag följande enligt AirOS

Inloggade ser högupplösta bilder

Logga in

Skapa konto

Gratis och tar endast 30 sekunder

Helt ok tycker jag, dessa produkter har Ubi lyckats med.

/U

Men inte Gevalia då.mexitegel skrev:

Ty det får väl bara serveras vid oväntat besök?

edit:

Men tidigt i tråden hade jag tänkt skriva:

1. Klart du ska dra fiber!

2. Hur kunde du ha så otur när du tänkte att det blev 16mm slang?

Så nu är det väl bara .2 kvar att avhandla...

... samt en rapport över hur kafferepet avlöpte. Kanske via en ambassadtjänsteman.

Redigerat: