21 922 läst · 184 svar

22k läst

184 svar

Vilken Ubiquiti router ska jag köpa?

Diversearbetare

· Göteborg

· 9 428 inlägg

Det beror på att L2TP använder UDP istf TCP. Det finns inget som heter ”mottagningskvitto eller transmissionskontroll” i UDP. De flesta moderna VPN kör UDP. Wireguard, OpenVPN, IKEv2 m.fl.AndersMalmgren skrev:

Jag skulle rekommendera att köra Tailscale (Wireguard-wrapper) som inte kräver några öppna portar alls. Den är också bra på att ”hitta ut” när man sitter på krångliga företag eller ”Carrier Grade NAT” som många 4G-operatörer.

Renoverare

· Stockholm

· 18 199 inlägg

Går att bygga med UDP. I mitt spel har jag skrivit nätkoden själv. Vi använder UDP och har återskapat felhanteringen i TCP. Så fullt möjligtJohan Gunverth skrev:

Det beror på att L2TP använder UDP istf TCP. Det finns inget som heter ”mottagningskvitto eller transmissionskontroll” i UDP. De flesta moderna VPN kör UDP. Wireguard, OpenVPN, IKEv2 m.fl.

Jag skulle rekommendera att köra Tailscale (Wireguard-wrapper) som inte kräver några öppna portar alls. Den är också bra på att ”hitta ut” när man sitter på krångliga företag eller ”Carrier Grade NAT” som många 4G-operatörer.

Edit: mikrotik har inbyggt stöd för både OpenVPN och Wireguard men båda dessa stödjs inte av Windows VPN client vilket är lite trist

Diversearbetare

· Göteborg

· 9 428 inlägg

UDP i sig har ingen felhantering eller flödeskontroll. Det är upp till applikationslagret att rätta felen. Ni har säkert lagt detta i ett högre nätverkslager.

Wireguard ligger i kerneln på UNIX/Linux och där finns inte heller något koncept av ”uppkoppling” eller ”användare”. Allt är certifikat/nyckel-baserat. Se det som ett inkopplat lokalt nätverkskort. Tailscale bygger på WG, men använder reläservrar för att peka ut vägen mellan två noder. Perfekt för en arbetsgrupp. Har man under 20 enheter i samma konto (mail-domän) är det dessutom gratis. Har du en router aom stödjer Tailscale eller kan avvara en statisk maskin på LAN:et, agerar denna Tailscale som en ”tailnet-router” om man vill. Lätt att komma åt hela sitt egna LAN på det sättet.

OpenVPN samma sak, men där använder man ”tun” eller ”tap” i UNIX/Linux. Vet inte vad det motsvarar i Windows. Egen klient hur som helst.

Wireguard ligger i kerneln på UNIX/Linux och där finns inte heller något koncept av ”uppkoppling” eller ”användare”. Allt är certifikat/nyckel-baserat. Se det som ett inkopplat lokalt nätverkskort. Tailscale bygger på WG, men använder reläservrar för att peka ut vägen mellan två noder. Perfekt för en arbetsgrupp. Har man under 20 enheter i samma konto (mail-domän) är det dessutom gratis. Har du en router aom stödjer Tailscale eller kan avvara en statisk maskin på LAN:et, agerar denna Tailscale som en ”tailnet-router” om man vill. Lätt att komma åt hela sitt egna LAN på det sättet.

OpenVPN samma sak, men där använder man ”tun” eller ”tap” i UNIX/Linux. Vet inte vad det motsvarar i Windows. Egen klient hur som helst.

MS varning....AndersMalmgren skrev:

Här har du klienter för både Wireguard och OpenVPN

https://www.wireguard.com/install/

https://openvpn.net/community-downloads/

Sen ser jag flera utmärkta guider för Mikrotik snabbt googlat

Renoverare

· Stockholm

· 18 199 inlägg

Jo, självfallet har vi löst det i applikationslagret. Min poäng är dock att det finns ingen anledning för L2TP att inte klara mobila anslutningar lika bra som PPTP.Johan Gunverth skrev:

UDP i sig har ingen felhantering eller flödeskontroll. Det är upp till applikationslagret att rätta felen. Ni har säkert lagt detta i ett högre nätverkslager.

Wireguard ligger i kerneln på UNIX/Linux och där finns inte heller något koncept av ”uppkoppling” eller ”användare”. Allt är certifikat/nyckel-baserat. Se det som ett inkopplat lokalt nätverkskort. Tailscale bygger på WG, men använder reläservrar för att peka ut vägen mellan två noder. Perfekt för en arbetsgrupp. Har man under 20 enheter i samma konto (mail-domän) är det dessutom gratis. Har du en router aom stödjer Tailscale eller kan avvara en statisk maskin på LAN:et, agerar denna Tailscale som en ”tailnet-router” om man vill. Lätt att komma åt hela sitt egna LAN på det sättet.

OpenVPN samma sak, men där använder man ”tun” eller ”tap” i UNIX/Linux. Vet inte vad det motsvarar i Windows. Egen klient hur som helst.

Hade jag gjort ett eget VPN protokoll hade jag också byggt det på UDP, lättare göra det lightweight samt också enklare dölja servern då det är connectionless. Men förklarar fortfarande inte varför det skulle vara sämre för mobilt bredband. Måste vara dåligt implementerat

Redigerat:

Renoverare

· Stockholm

· 18 199 inlägg

Jo men du har ju missat de två klienterna som är de bästa,imho, L2TP+Ipsectunneln är nog ett sämre val. Utan Ipsec uselt.AndersMalmgren skrev:

Sen vad kör du om du kopplar upp dig mot jobbet? Eller vad har IT-folket installerat för tunnel för att koppla upp sig?

Renoverare

· Stockholm

· 18 199 inlägg

Jag kör inte mot kundens VPN längre för den fungerade så dåligt. Utvecklar på min burk istället när jag jobbar från mitt kontor och deras burk när jag är på deras kontor. Ibland kopplar jag upp mig från kundens kontor till min dator tex om jag har kod jag inte checkat inP paralun skrev:

Varför det måste fungera bra med mobilt är för att jag jobbar ibland på resande fot tex när jag åker SJ-tåg. Och på sommaren jobbar jag från landet med dålig 4G mottagning.

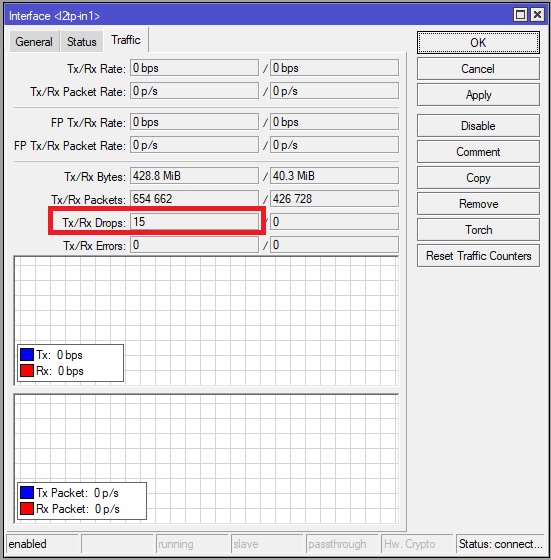

Det krävs inte många droppade paket heller för att det ska skita sig. Detta är flera dagar av tester över mobilt bredband

Inloggade ser högupplösta bilder

Logga in

Skapa konto

Gratis och tar endast 30 sekunder

Renoverare

· Stockholm

· 18 199 inlägg

Behöver ju inte besudla min workstation med klienten så kanske värt köra wireguard ändå.AndersMalmgren skrev:

Jag kör inte mot kundens VPN längre för den fungerade så dåligt. Utvecklar på min burk istället när jag jobbar från mitt kontor och deras burk när jag är på deras kontor. Ibland kopplar jag upp mig från kundens kontor till min dator tex om jag har kod jag inte checkat insatt idag 5 timmar mot min L2TP tunnel och det fungerade hur bra som helst pga landlina.

Varför det måste fungera bra med mobilt är för att jag jobbar ibland på resande fot tex när jag åker SJ-tåg. Och på sommaren jobbar jag från landet med dålig 4G mottagning.

Det krävs inte många droppade paket heller för att det ska skita sig. Detta är flera dagar av tester över mobilt bredband

[bild]

Diversearbetare

· Göteborg

· 9 428 inlägg

Jag skulle börja med Tailscale för att utröna Wireguards funktionalitet. Fördelen med Tailscale är att noderna hittar varandra automatiskt hur mycket än ”IT-folket” försöker förhindra det. Ser du sedan att det fungerar bra kan du köra ”naket”, d,v,s, Wireguard rent.

Renoverare

· Stockholm

· 18 199 inlägg

Du tänker på att installera klienten på kundens dator? Det är nog inget problem. Inget gammalt mossigt storbolagJohan Gunverth skrev:

Renoverare

· Stockholm

· 18 199 inlägg

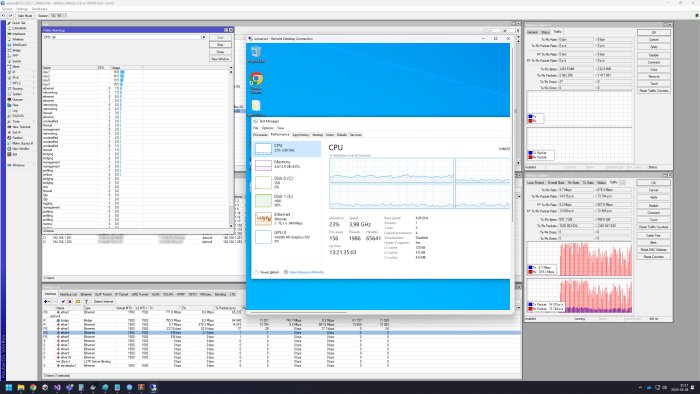

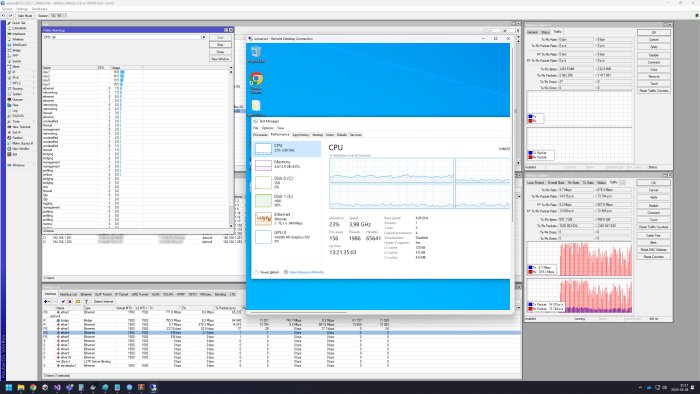

Nu har mikrotiken tuffat på i en bit över en månad. Måste säga jag är imponerad av den lilla rackaren. Tex torrent i 900mbit har den inga problem. Faktum är att min lilla server som används som seedbox kämpar mer med torrent-protokollet än vad routern gör med att routa paketen. Och det är ju som bekant många endpoints inblande i torrent.

edit: man kan se på bilden att det är den mekaniska storage disken som är flaskan!

Inloggade ser högupplösta bilder

Logga in

Skapa konto

Gratis och tar endast 30 sekunder

edit: man kan se på bilden att det är den mekaniska storage disken som är flaskan!

Redigerat:

Bra att du är nöjd. En företagsrouter förväntas att klara mer än simpel brandvägg och NAT. Om du lägger på lite mer logik med flera vlan, zoner och interna brandväggsregler i kombination med många användare kommer lasten säkert öka något.AndersMalmgren skrev:

Renoverare

· Stockholm

· 18 199 inlägg

Inte säkert då mikrotik har en smart funktion som heter fasttrack. Efter första paketet så går paketen en motorväg förbi brandväggsregler osv. Bara ett simpelt uppslag i NATarneri68 skrev:

Någon som har nåt att säga om Unifi USW flex mini?

Grabben behöver en liten switch, ska koppla en elitdesk och Ikea gateway så inget häftigt behövs egentligen.

Den eller en Dlink med 8 portar lutar det åt = billigaste hos Kjell

Grabben behöver en liten switch, ska koppla en elitdesk och Ikea gateway så inget häftigt behövs egentligen.

Den eller en Dlink med 8 portar lutar det åt = billigaste hos Kjell